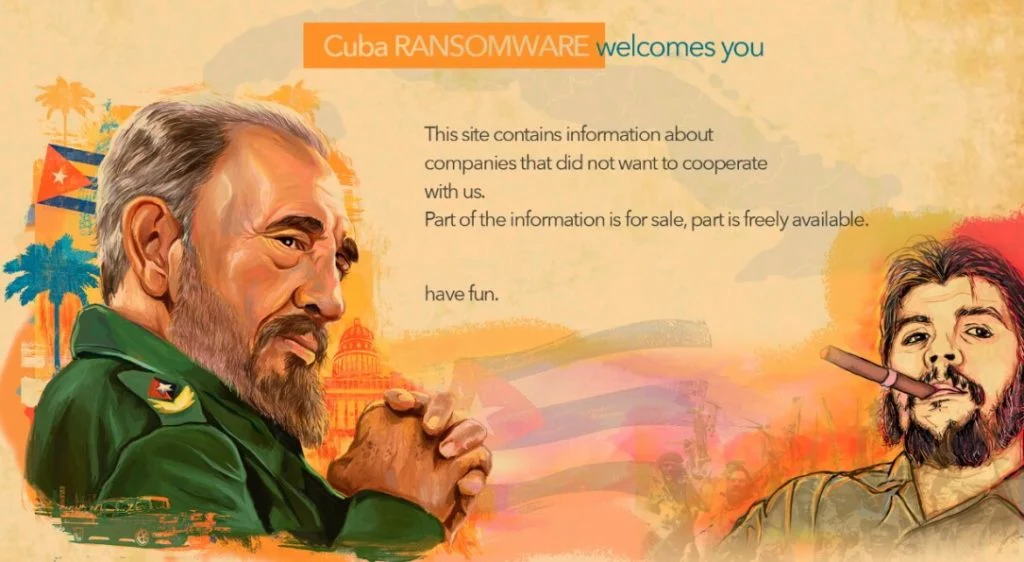

Iako ova hakerska grupa u svom nazivu nosi ime Kuba, a i tokom svog djelovanja objavljuje fotografije poznatih kubanskih ličnosti, ekspertska firma za sajber bezbjednost PROFERO smatra da oni zapravo nemaju (osim imena) nikakve veze sa Kubom i da su isključivo povezani sa Rusijom.

PROFERO ovu tvrdnju potkrepljuje činjenicom da prilikom pregovora koje ova grupa vodi, nakon što ukrade podatke, koristi isključivo ruski jezik. CUBA RANSOMWARE grupa je sve više privlačila pažnju eksperata za sajber bezbjednost tokom 2020.godine, da bi u februaru 2021. godine dospjela u pravi epicentar stručne javnosti napadom na američki ATFS ili sistem za obradu plaćanja koji se nalazi u Sijetlu.4. februara 2021. godine, CUBA RANSOMWARE je napao ATFS sistem koji posluju sa mnogim opštinskim, lokalnim i državnim organima u Vašingtonu i širom Sjedinjenih Država. Par dana nakon hakerskog napada, CUBA RANSOMWARE je zatražio od ATFS nepoznatu sumu novca, kako bi tom sistemu vratio ukradene podatke. AFTS je odbio plaćanje otkupnine, što je rezultiralo time da hakerska grupa objavi podatke na tzv. Dark web-u cilju trgovine njima.

Kada su podaci dospjeli na DARK WEB, otkriveno je da je najveća žrtva hakerskog napada na ATFS Kalifornijsko odjeljenje za motorna vozila. Otkriveni su lični podaci više 38 miliona ljudi, koji se mogu prodati na mreži za krađu identiteta i različite svrhe. Podaci kojima je CUBA RANSOMWARE trgovala, obuhvatali su imena, adrese, brojeve telefona, podatke o kreditnim karticama i razne druge lične podatke.

Hakeri iz ove grupe nakon ovog napada i prodaje ličnih podataka na Dark web-u su krenuli u još veće i skuplje hakerske napade širom Evrope, targetirajući čak i državne informatičke strukture, koristeći sofisticiranije metode napada i kreirajući velike štete.

Najpoznatiji primjer je i napad 25. avgusta 2022.godine na informatičku infrastrukturu u Crnoj Gori, od kog se naša država tri mjeseca nakon napada, još uvijek u potpunosti nije oporavila.

Sajber eksperti iz kompanije Profero koji su pratili kriminalne aktivnosti i modus operandi ove hakerske grupe, objašnjava da su dosad koristili tzv. Cobalt Strike, koji je zapravo legitiman set alata za testiranje penetracije sistema koji koristi raspoređene signale na zaraženim uređajima

“Ransomvare bande obično koriste krekovane verzije Cobalt Strike-a kao dio svojih napada kako bi stekli uporište i širili se bočno kroz mrežu. Nakon što su signali Cobalt Strike raspoređeni, hakeri koriste ovaj daljinski pristup za prikupljanje mrežnih akreditiva, informacija o domenu i širenje širom mreže. Beacons takođe mogu da skeniraju ugroženu mrežu, a Kuba je iskoristila neke prilagođene instrumente za izviđanje mreža. Prvi alat je Netping, površinski skener koji prikuplja informacije od aktivnih hostova u mreži i čuva ih u fajlu, a drugi alat, Protoping, instrument koji prikuplja informacije o otvorenim mrežnim deljenjima”, objašnjava PROFERO način na koji CUBA ransmoware targetira i napada.

Preporučeno

“Akteri pretnje koriste Remote Desktop za bočno kretanje. Međutim, ako su Cobalt Strike beacons onemogućeni, oni koriste različite backdoor arsenale kao što su Ficker stealer ili SistemBC, postajući favorizovaniji među više grupa ransomvare-a. Dok se napadači kreću kroz mrežu, oni prikupljaju nešifrovane podatke i prenose ih na servere ransomvare-a radi strategije dvostruke iznude”, zaključuje se u analizi PROFERO.